SAP 安全 – 登录票证

SAP 安全 – 登录票证

您可以将数字签名的 SAP 登录票配置为使用单点登录配置以访问 SAP 环境中的集成应用程序。您可以配置门户以向用户颁发 SAP 登录票证,用户需要对该系统进行身份验证才能进行初始访问。当 SAP 登录票发给用户时,它们会保存在 Web 浏览器中,并允许用户使用 SSO 登录到不同的系统。

在 ABAP 应用程序服务器中,可以配置两种不同类型的登录票证 –

-

登录票证– 这些票证允许使用 SSO 方法进行基于 Web 的访问。

-

身份验证断言票证– 这些票证用于系统到系统的通信。

要配置 SAP 登录票证,应在用户配置文件中设置以下参数。

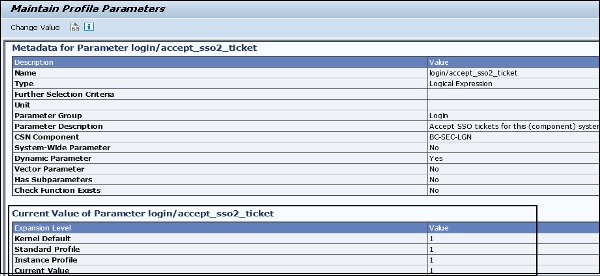

登录/接受_sso2_ticket

您可以使用单点登录 (SSO) 票证来允许 SAP 系统之间甚至非 SAP 系统之间的 SSO。SSO 票证可以是登录票证或断言票证。登录票作为名称为MYSAPSSO2的 cookie传输。断言票作为名称为 MYSAPSSO2 的 HTTP 标头变量传输。

注意– 这需要额外的配置步骤来发布和接受系统。SSO 组件系统应允许通过 SSO 票证登录 (login/accept_sso2_ticket = 1)。

如果仅将过程(X.509 客户端证书)用于单点登录,或者如果您不想为此系统使用单点登录,则可以通过 SSO 票证停用此登录 (login/accept_sso2_ticket = 0)。

要设置参数,请使用事务RZ11

允许的值– 0 / 1

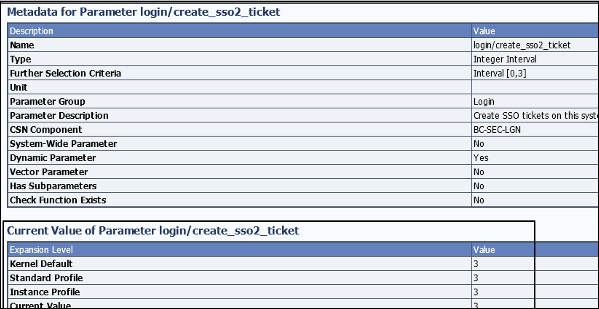

登录/create_sso2_ticket

您可以使用单点登录 (SSO) 票证来允许 SAP 系统之间甚至非 SAP 系统之间的 SSO。SSO 票证可以是登录票证或断言票证。登录票作为名称为 MYSAPSSO2 的 cookie 传输。断言票作为名称为 MYSAPSSO2 的 HTTP 标头变量传输。

注意– 这需要额外的配置步骤来发布和接受系统。

发行系统应允许生成 SSO 票证 –

-

login/create_sso2_ticket = 1 :SSO 票证,包括证书

-

login/create_sso2_ticket = 2 : 没有证书的 SSO 票

-

login/create_sso2_ticket = 3 : 只生成断言票

允许的值– 0 / 1 / 2 / 3

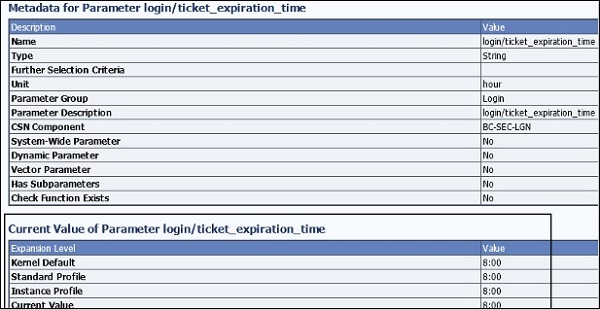

登录/ticket_expiration_time

为了在使用 mySAP.com Workplace 时实现单点登录 (SSO),可以使用 SSO 票证。创建单点登录工单时,可以设置有效期。一旦过期,就不能再使用 SSO 票证登录工作区组件系统。然后,用户需要再次登录到工作区服务器以获取新的 SSO 票证。

允许的值– <Hours>[:<Minutes>]

如果输入的值不正确,则使用默认值(8 小时)。

正确的值如下所示 –

- 24 → 24 小时

- 1:30 → 1小时30分钟

- 0:05 → 5 分钟

不正确的值如下 –

- 40(0:40 是正确的)

- 0:60(1 是正确的)

- 10:000(10 是正确的)

- 24:(24是正确的)

- 1:A3

X.509 客户端证书

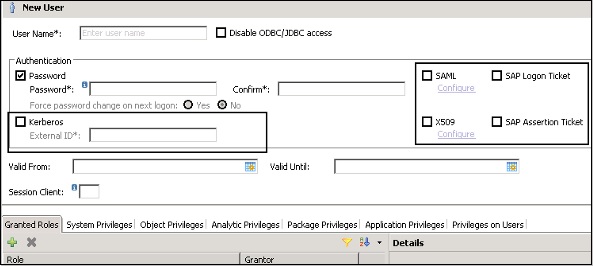

使用 SSO 方法,您可以使用 X.509 客户端证书对 NetWeaver 应用程序服务器进行身份验证。客户端证书使用非常强大的加密方法来保护用户对 NetWeaver 应用程序服务器的访问,因此您的 NetWeaver 应用程序服务器应该启用强大的加密技术。

您应该在 SAP NetWeaver 应用程序服务器上配置 SSL,因为使用 SSL 协议进行身份验证时无需输入任何用户名和密码。要使用 SSL 协议,它需要 HTTPS 连接以在 Web 浏览器和 NetWeaver ABAP 应用程序服务器之间进行通信。

安全断言标记语言 (SAML2.0)

SAML2.0 可用作单点登录 SSO 的身份验证,它支持跨不同域的 SSO。SAML 2.0 由组织名称 OASIS 开发。它还提供单一注销选项,这意味着当用户从所有系统注销时,SAP 系统中的服务提供者会通知身份提供者,身份提供者又会注销所有会话。

以下是使用 SAML2.0 身份验证的优点 –

-

您可以减少为其他系统托管应用程序的系统维护身份验证的开销。

-

您还可以维护外部服务提供商的身份验证,而无需维护系统中的用户身份。

-

所有系统中的单一注销选项。

-

自动映射用户帐户。

Kerberos 身份验证

您还可以使用通过 Web 客户端和 Web 浏览器访问的 SAP NetWeaver 应用程序服务器的 Kerberos 身份验证。它使用简单且受保护的 GSS API 协商机制SPNego,该机制还需要单点登录 SSO 2.0 或更高版本以及附加许可证才能使用此身份验证。该SPNEGO不支持传输层的安全性,因此建议使用SSL协议来增加传输层安全与应用NetWeaver的服务器进行通信。

在上面的屏幕截图中,您可以看到可以在用户配置文件中配置的不同身份验证方法以进行身份验证。

SAP 中的每种身份验证方法都有自己的优势,可以用于不同的场景。