渗透测试未加密的 WLAN

渗透测试未加密的 WLAN

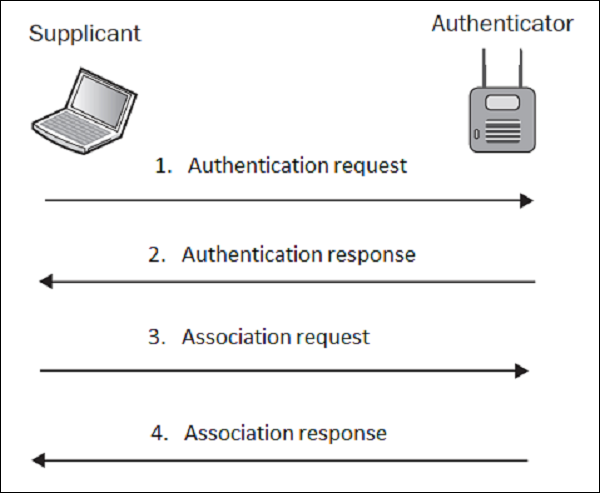

使用未加密的 WLAN(开放式身份验证)时,您的无线网络不会受到任何保护。位于 AP 周围并且可以听到信号的每个人都可以加入和使用网络。整个身份验证过程非常简化,包括身份验证/关联交换,如下所示 –

在实验室设置中,我准备了一个 SSID 为“LAB-test”且具有开放式身份验证的 WLAN。作为攻击者,您首先需要进行一些被动扫描来检测这样的网络,所以让我们来做吧!在第一步中,我将启用我的无线网卡并使用 airmon-ng 实用程序创建一个 WLAN 监控界面。

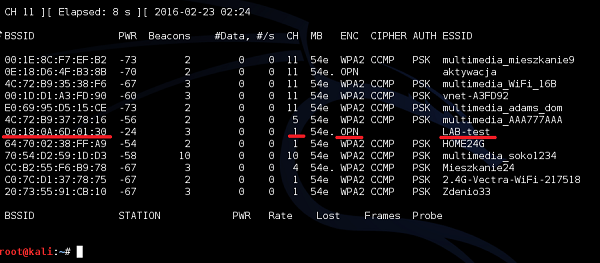

下一步是使用“airmon-ng mon0”检查无线网卡听到的 WLAN。

我的无线网卡能够在信道 1 上看到“实验室测试”SSID,由 AP 广播,MAC 地址 (BSSID) 为 00:18: 0A:6D:01:30。在加密一栏下,可以看到字母“OPN”——表示有Open Authentication(其实就是根本没有认证)。

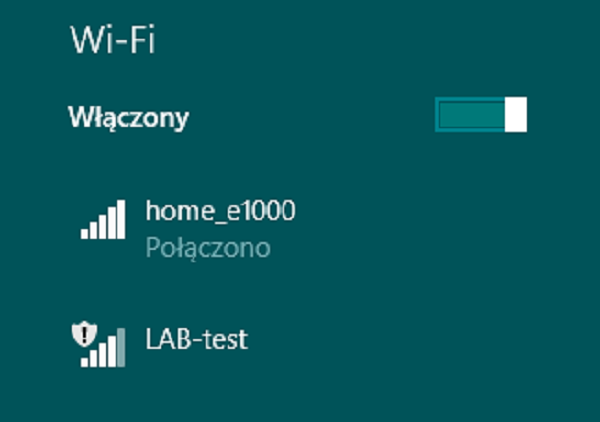

在 Windows PC 上,具有 Open Authentication 的 WLAN 标有感叹号作为不安全 WLAN 环境的警告,如下所示(与受保护的 WLAN 旁边缺少附加标志相比) –

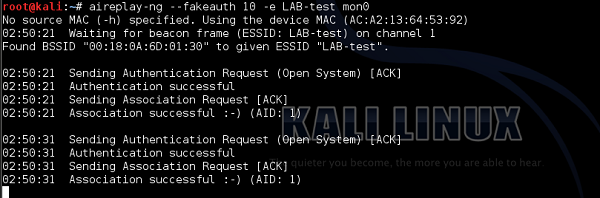

我们可以尝试模拟无线客户端是否能够连接到这个 SSID。我们可以使用aireplay-ng实用程序来制作它。

如您所见,身份验证和关联过程进行得很顺利,任何无线客户端都可以加入网络。

您可以用来提高这种不安全环境的安全性的唯一机制是实施 MAC 过滤。这个功能前面已经介绍过了,直接跳转练习。

在 AP 本身,我将实现一个 MAC 过滤器,只允许 MAC 地址为 98:0d:2E:3C:C3:74 的客户端能够加入无线网络(这是我的智能手机)。

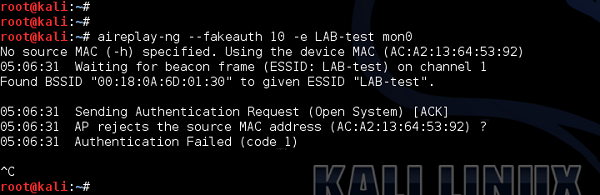

然后,当我使用 aireplay-ng 重复身份验证过程时,这次失败了。

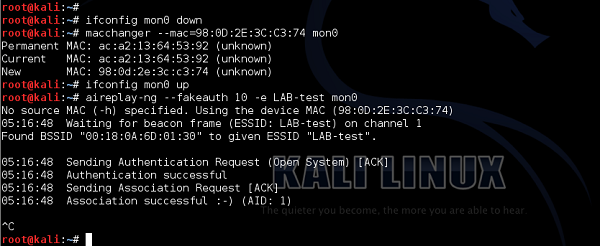

在我将mon0接口的 MAC 地址更改为我的智能手机拥有的 MAC 地址后– 我再次成功进行了身份验证。

您现在不太可能会遇到开放认证的 WLAN。但是,了解所有这些较旧的部署类型也是非常好的。