Metasploit – 发现扫描

Metasploit – 发现扫描

渗透的第一阶段涉及扫描网络或主机以收集信息并创建目标机器的概览。

发现扫描基本上是在目标网络中创建 IP 列表,发现机器上运行的服务。为了在 Metasploit 中做到这一点,我们将使用命令提示符,它是 Metasploit 中包含的 NMAP 命令。有关 NMAP 及其命令的更多信息,请访问https://nmap.org/

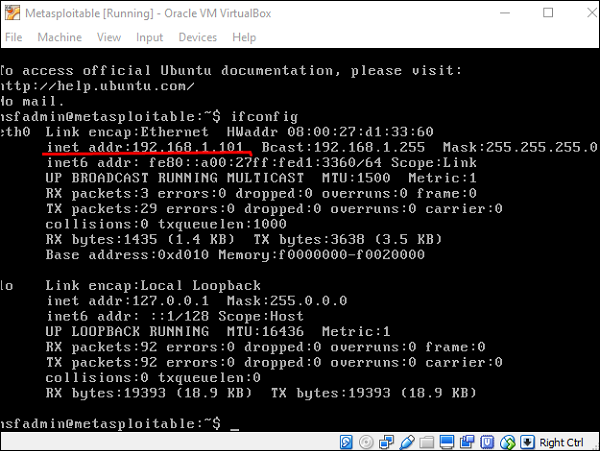

现在让我们在实践中看看它是如何工作的。我们启动了目标机器(Metasploitable)和 IP 为192.168.1.101的 Windows Server 2003 机器。

接下来,我们将启动 Metasploit。在这里,我们使用 Kali Linux。因此,命令将始终以nmap开头。

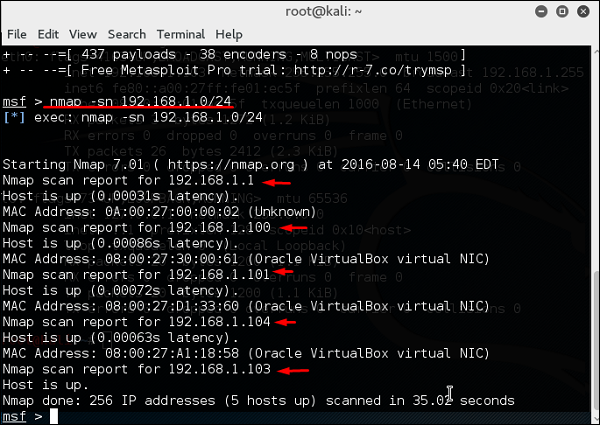

让我们开始扫描范围为 192.168.0.0/24 的网络并发现机器。

从上面的截图中可以看出,网络中有 5 台主机的详细信息。现在我们找到了活着的主机,我们将尝试找到它们运行的操作系统和它们的后台服务。

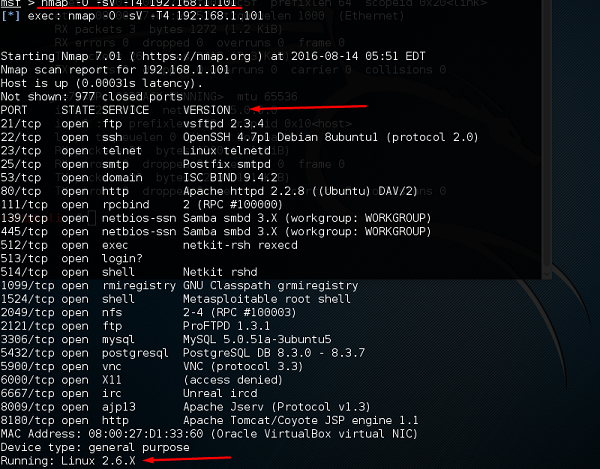

我们将尝试使用 IP 192.168.1.101 攻击易受攻击的机器。为此,我们将运行以下命令 –

Nmap –sV-O –T4 192.168.1.101

这里,

-

– sV参数将检测服务及其版本详细信息。

-

– O是检测操作系统的版本,在我们的例子中是 Linux 2.6.X

-

– T4是我们让扫描完成的时间

您将获得以下屏幕作为使用上述命令的输出。